Buracos na Internet

A sabedoria convencional nos diz que precisamos nos precaver

contra ladrões e malfeitores.

Quando eles eventualmente conseguem seus intentos, precisamos

acionar o Estado, através de instituições como Polícia e Justiça,

para que possamos fazer valer nossos direitos.

Mas o que fazer quando é o próprio Estado, uma organização da

sociedade para cuidar da sociedade, que passa a ser o malfeitor e

começa a espionar a tudo e a todos?

Esta é a sensação que tem deixado perplexa a população do mundo todo, seja dos países "espionantes", seja dos "espionados" - afinal, ninguém parece estar livre do que alguns comentaristas chegaram a chamar de "terrorismo de Estado".

Os grandes vilões desse enredo sui generis são as

agências de segurança dos Estados Unidos e do Reino Unido - NSA (National

Security Agency) e GCHQ (Government Communications

Headquarters), respectivamente.

Segundo especialistas, graças à ação destes órgãos, a internet, a

grande estrela da atual "Era da Tecnologia", que estaria

disseminando o conhecimento e permitindo o relacionamento

interpessoal em níveis inéditos na história da humanidade, a

internet está agora cheia de buracos, e esses buracos estão cheios

de olhos monitorando todo o mundo.

Mas, com todas as medidas de segurança e as técnicas de criptografia, como eles podem estar conseguindo fazer isso?

O mais espantoso é que o trabalho desses espiões oficiais não tem

sido difícil.

Agências de espionagem minam segurança da internet

Apesar da impressão, passada em algumas reportagens, de que as

agências de espionagem teriam feito alguma descoberta matemática

que tornaria a criptografia obsoleta, na verdade o que elas têm

usado são as velhas "técnicas sujas".

A primeira ação de força das agências de espionagem dos EUA e do

Reino Unido têm sido forçar os fornecedores de tecnologia a

enfraquecer deliberadamente as medidas de segurança nos sistemas de computação on-line

que todo o mundo usa.

Como toda ação de força gera outra na mesma proporção, os espiões

oficiais podem estar na verdade comprometendo a segurança de

todos, já que as vulnerabilidades inseridas podem ser exploradas

por qualquer um que as descubra.

Os documentos vazados por Edward Snowden, agora

exilado na Rússia, confirmam suspeitas de longa data de que as

agências conspiram secretamente com empresas de tecnologia para

introduzir "portas traseiras" (backdoors) que ignoram as

medidas de segurança da informática - como senhas, autenticação de

dois fatores e criptografia - para irem direto aos arquivos que

eles querem bisbilhotar.

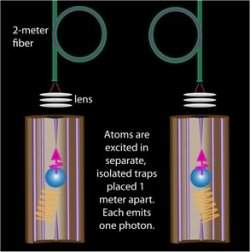

Um dos documentos vazados revela que a NSA e a GCHQ têm

trabalhado para "inserir vulnerabilidades em sistemas comerciais

de criptografia, sistemas de TI, redes e dispositivos de

comunicação de ponto final utilizados pelos alvos" - onde um

"sistema de comunicação de ponto final" significa simplesmente um

computador, tablet ou celular.

Gerador de números não tão aleatórios

Uma das primeiras vítimas dos espiões oficiais foram os geradores de números aleatórios, que os

algoritmos de criptografia usam para gerar chaves seguras.

"Um dos truques mais velhos é modificar o gerador de números aleatórios para que ele produza apenas um pequeno subconjunto de todos os números aleatórios que normalmente deveria," explica Markus Kuhn, da Universidade de Cambridge.

Essa mudança significa o software só pode produzir uma lista

muito menor de chaves secretas do que deveria, embora o número de

chaves ainda seja muito grande para que alguém note a mudança sem

analisar tudo detalhadamente.

O problema é que, quando outro mal-intencionado - alguém não

oficial - fica sabendo disto, ele pode tentar decifrar mensagens

criptografadas usando apenas uma pequena lista de chaves.

Isso torna mais factível usar a força bruta para quebrar a

criptografia - tudo que você precisa é poder de computação

suficiente, o que, naturalmente, a NSA e a GCHQ têm de sobra.

As agências também estão pegando chaves diretamente com os prestadores de serviços on-line, segundo Kuhn.

O protocolo de criptografia TLS - o que coloca o "s" em conexões

HTTPS seguras - baseia-se em servidores que armazenam uma chave

secreta para decifrar as mensagens ou transações.

A NSA suborna administradores de sistemas, infiltra-se na organização, ou simplesmente obtém uma ordem judicial, para ter acesso a estas chaves, permitindo interceptar e decodificar qualquer tráfego para o servidor.

Software Livre

Mas os mortais comuns, que precisam usar a internet

rotineiramente, têm como fugir dos olhos do "Grande Irmão"?

O professor Kuhn garante que sim.

E se trata de uma opção simples e barata - na verdade gratuita.

Para evitar o olhar de quem quer que seja, Kuhn afirma que as pessoas devem recorrer aos softwares livres (open-source).

A vantagem é que muitas pessoas avaliam o código de cada programa, podendo identificar qualquer tentativa de enfraquecê-lo.

20/7/2013 14:05

Por Redação, com ABr - de Brasília

O software livre pode ser usado por todos

A utilização de softwares livres, ou seja, programas de internet

com códigos abertos,ue podem ser copiados e modificados por

qualquer pessoa, pode ser uma opção para evitar problemas de

espionagem como os que foram denunciados recentemente. A avaliação

é do diretor-presidente do Serviço Federal de Processamento de

Dados (Serpro), Marcos Mazoni.

– O mundo do software livre é uma belíssima resposta a

tudo isso que está acontecendo no mundo hoje. Se nós trabalhamos

com códigos fechados, que não nos permitem saber o que estão

fazendo, é muito mais propício a uma decisão desse fornecedor se

vai nos espionar ou não. No mundo do software livre, a

decisão passa para nós, muda de lado, passa para o mundo do

usuário – explica. Mazoni lembra que a implementação do software

livre em plataformas de governos sempre teve como foco aumentar a

segurança dos dados dos países.

Para debater essas e outras questões, o Serpro promove, de 13 a

15 de agosto, a sexta edição do Congresso Internacional Software

Livre e Governo Eletrônico (Consegi), em Brasília. O tema deste

ano é Portabilidade, Colaboração e Integração. “São temas muito

atuais: estamos trabalhando com a lógica de que o mundo da

tecnologia vai ter que suportar mobilidade, rede social, grandes

quantidades de informações”, disse Mazoni.

O evento terá 50 oficinas e 150 palestras, com a participação de

representantes de diversos países, entre agentes públicos,

movimentos sociais, hackativistas, pesquisadores e estudantes para

debater tecnologias que podem ampliar o acesso à informação e

agilizar a prestação de serviços públicos. O Consegi também irá

prestar uma homenagem ao ex-presidente da África do Sul Nelson

Mandela.

– Especialmente pela questão do respeito à individualidade e às

diferenças. Associando a tecnologia à razão mais importante do ser

humano que é o respeito. E colaboração só acontece com respeito –

diz Mazoni.

No ano passado, o evento reuniu cerca de 5 mil participantes, e a

expectativa é que esse número se amplie para até 6 mil

participantes neste ano. O evento é gratuito e as inscrições podem

ser feitas pelo site da organização . Entre as oficinas oferecidas

estão edição de músicas e vídeos ou criação de aplicativos móveis

e robôs com softwares livres.

Olá,

presidenta Rousseff… eu avisei!

http://www.linuxnewmedia.com.br/lm/maddog

Querida Presidenta Rousseff,

Eu

entendo que a senhora esteja irritada com meu país, os

Estados

Unidos da América, porque uma de nossas agências, a Agência

de Segurança Nacional

(NSA), vem armazenando suas comunicações privadas, lendo seu

e-mail

e espionando a senhora, além de outros brasileiros.

Me

desculpe por falar isso, mas... “eu

avisei”.

Desde

1996

tenho ido ao Brasil para falar sobre GNU/Linux e Software

Livre

e de Código Aberto em geral. Depois dos acontecimentos de 11

de

setembro de 2001 e a aprovação do que ficou conhecido como “USA

Patriot Act of 2001” (Ato

Patriota dos EUA de 2001), comecei a sentir um frio na

espinha. Eu

sabia que poderes de longo alcance, sem supervisão, não eram

exatamente o que os patriotas que fundaram nosso país

pretendiam...

Na verdade, muito pelo contrário.

Durante

os

últimos 10 anos também venho me envolvendo mais com questões

sobre Cuba e o embargo que vem acontecendo nos últimos 40

anos. Com

a reação do meu país em relação à eleição de Hugo Chavez,

comecei a me perguntar o que poderia acontecer com o Brasil

(ou com

muitas outras nações) se estivessem sob um embargo militar

ou

econômico.

Sendo

da

indústria de computação desde 1969, claro que pensei nas

consequências de um embargo do ponto de vista da Ciência da

Computação/Software, e isso vem sendo a minha maior

motivação

pelo desejo de ver o Brasil (e o resto do mundo) usando

Software

Livre e também projetando e manufaturando Hardware Aberto.

Nos últimos 10 anos venho dizendo ao público ao redor do mundo que amo meu país, mas, se você não vive no meu país então qualquer dado que é armazenado aqui, ou mesmo que passe de alguma forma por perto destas fronteiras, não é realmente “privado”. Também venho dizendo a todo mundo que software não é mais um item de luxo, e se todo o software existente tiver que desaparecer do planeta, seus elevadores vão parar de funcionar e seus e-mails não serão mais enviados. Tenho falado muitas e muitas vezes que os Militares dos Estados Unidos não pensam duas vezes sobre colocar um código-fonte fechado criado por companhias norte-americanas nos nossos tanques de guerra, aviões e navios, uma vez que essas empresas são mantidas por cidadãos americanos leais... Mas, se você é a China ou o Brasil, deve realmente pensar duas vezes sobre colocar estes softwares em seu arsenal caso não tenha inspecionado todo o código em busca de back doors e cavalos de tróia/trojan.

Muitas vezes também tenho mostrado questões sobre embargo econômico, usando aquela pequena ilha na costa da Flórida como exemplo. Mostrei que empresas como Microsoft e Oracle não podem vender legalmente software para Cuba. Mas é claro que Cuba usa softwares da Microsoft e da Oracle. Porém Fidel não pode ligar para Bill Gates e oferecer a ele uma caixa de cigarros cubanos para resolver os problemas que estão tendo. Bill Gates é um cidadão americano fiel e a ele não é permitido vender coisas high-tech para Cuba.

Algumas

dessas empresas têm programas que permitem que o comprador

inspecione todo o código fonte à procura de cavalos de tróia

ou

outras vulnerabilidades. Mas essas companhias esperam

que você

realmente acredite que o código-fonte que está sendo

inspecionado é

o código fonte real e

não o código fonte oculto nos

arquivos binários dos seus produtos?

Nesse

período,

tenho visto a consagração de Software Livre e de Código

Aberto, desenvolvido ao redor do mundo, com os olhos de

todas as

nações sobre ele. Software que pode ser (como a senhora já

deve

saber) tipicamente baixado pela Internet e de graça. E

usando o

dinheiro, que seria normalmente utilizado para o pagamento

de

licenças de software, para pagar programadores nacionais

para

modificar estes softwares e suprir as suas necessidades.

Programadores nacionais que compram comida local, moram no

país e

pagam impostos nacionais... e que votam em políticos locais.

Tenho

mostrado também que, enquanto empresários de um país como o

Vietnam podem achar difícil pagar 400 dólares por hora para

um

programador, estes mesmos empresários vietnamitas poderiam

encontrar

mão de obra local que poderia fazer o trabalho tão bem

quanto e por

muito menos dinheiro.

No

final

ensinei sobre não armazenar dados brasileiros,

particularmente dados

sensíveis, fora das fronteiras do país. Brasileiros vão

votar na

senhora, Presidenta Rousseff. Se eles não gostarem do que a

senhora

faz, eles podem votar em outra pessoa. Brasileiros não podem

votar

no presidente Obama, ou em John Boehner (o responsável pela

USA

House of Representatives),

nem podem votar na emenda da nossa constituição para melhor

proteger seus dados.

Ainda

que

eu reconheça as vantagens de alguns tipos de infraestrutura

na nuvem

(Cloud Computing), tenho ressaltado o quanto a computação em

nuvem

irá esconder o software do poder das pessoas e tornar-las

mais

dependentes das grandes empresas deste ramo (com seus

servidores

instalados nos EUA) do que elas são hoje de grandes empresas

de

produtos de código-fechado dos EUA.

A

senhora

pode não ter estado em nenhuma das minhas apresentações,

presidenta Rousseff, mas seu povo esteve, e eu fiquei

triste, pois

parece que eles não levaram meus avisos a sério... até

agora.

Agora

eu

soube que a senhora quer desenvolver um método para proteger

o

Brasil desses comportamentos intrusivos e de espionagens dos

EUA. Eu

lhe parabenizo por isso e espero que outros países façam o

mesmo.

Talvez o Brasil possa (mais uma vez) ser o modelo de como

isso pode

ser feito. Eu sei e entendo que isso não é fácil de se

fazer,

assim como implantar uma infraestrutura de segurança e

privacidade

não é fácil, nem é trivial de ser desenvolvido. Isto requer

muito

planejamento e muito trabalho duro.

Eu

tenho

boas notícias para a senhora, pois venho trabalhando em um

plano há

sete anos que tem como objetivos:

» Criar milhões de novos empresários locais independentes, fornecendo empregos na área de alta tecnologia, treinando pessoas para ajudar nessa questão de privacidade e segurança e ao mesmo tempo disponibilizar melhores serviços computacionais para usuários locais;

» Criar um plano para a criação de milhões de “nuvens locais” e pequenos clientes que podem prover melhores serviços de computação em nuvem de baixo custo para áreas urbanas com uso de pouca energia e com baixo custo de climatização;

» Melhorar o tempo de resposta para comunicações wireless/sem fio que estão com problemas de saturação e de contenção, permitindo que centenas de megabits de dados por segundo sejam fornecidos para cada dispositivo;

» Reduzir a quantidade de dispositivos eletrônicos jogados fora, mantendo o máximo de lixo eletrônico o mais longe possível de aterros sanitários;

» Fazer com que os computadores sejam fáceis de se usar, salvando tempo e dinheiro dos usuários;

» Ajudar a balança comercial brasileira gastando mais dinheiro em software e hardware dentro do Brasil ao invés de enviar esse dinheiro para fora do país;

» Permitir que os brasileiros decidam onde querem executar seus programas e onde armazenar seus dados dinamicamente, sob o controle do Brasil;

» Utilizar computadores projetados e fabricados no Brasil.

Tudo

o

que foi exposto acima (e muito mais) pode ser feito hoje

utilizando

Software Livre (Open

Source Software)

e hardware já existentes, mas a maioria do hardware é

projetado e

produzido na China, ou seja, o fato deste hardware não ser

fabricados pelo processo de manufatura brasileiro nem ser

projetado

por indústrias de projeto de hardware do Brasil, existe a

possibilidade de existir algum spyware escondido

em

algum campo binário no próprio firmware do

dispositivo

ou de seu software. Meu plano é utilizar as

universidades e indústrias brasileiras para criar soluções

high-tech, projetadas e fabricadas em território

brasileiro.

Tudo

acima foi pensado para ser financiado pela iniciativa

privada,

ficando com o governo a responsabilidade de dar os

incentivos (como

isenção de impostos) que milhões de novos empresários e

centenas

de companhias necessitam para produzir esta estrutura.

Entretanto,

este projeto sendo financiado completamente pela iniciativa

privada

implica que poderia levar 20 anos para ser finalizado. Com

alguns

pequenos investimentos iniciais por parte do governo e

cooperação

de várias agências governamentais nós podemos fazer este

projeto

auto-sustentável em 3 anos, e inclusive encurtar o tempo de

implementação do mesmo em 10 anos.

É um

plano que venho falando abertamente pelos últimos três anos,

e do

qual originou-se o projeto chamado "Projeto Cauã", e no

qual estamos trabalhando duro para tocá-lo para frente, pois

estamos

tendo dificuldade em obter cooperação do governo brasileiro

(federal, estadual e municipal) e da indústria brasileira.

O

Projeto

Cauã pode ser estendido para dar ao Brasil (e a outros

países) a

independência necessária para controlar sua própria Internet

e ter

seus próprios “serviços de nuvem” sem fechar o acesso a

Internet mundial que as pessoas usam hoje.

Eu

não

estou pedindo a adoção do Projeto Cauã, entretanto, acho que

esse

projeto poderia dar ao povo brasileiro que vive em áreas

urbanas (em

torno de 70% da população) muitos benefícios. Diante das

questões

que tenho falado nesta carta, eu realmente acho que a

senhora

deveria:

» Incentivar o ensino de Software Livre, de Código e Hardware Aberto nas universidades federais

» Criar uma política governamental para acelerar a adoção de Software Livre, de Código e Hardware Aberto a um passo ainda mais rápido;

» Incentivar a certificação de administradores de sistemas em ferramentas livres, talvez diminuindo seus impostos;

» Criar ou incentivar a diminuição de impostos para novos empreendimentos de rede que possam trazer “nuvens” locais que disponibilizem acesso em alta velocidade para os usuários de uma determinada região.

O

Brasil

vem sendo um líder em Software Livre e de Código Aberto por

muitos

anos. Eu o tenho apelidado como a “estrela brilhante” do

movimento na América Latina. O Brasil vem seguindo algumas

das

sugestões que mencionei acima, mas devido ao que vem

acontecendo com

relação a NSA, acredito que a senhora precise acelerar isso

ainda

mais.

Estou

indo

falar sobre o Projeto Cauã na Latinoware em

Foz

do Iguaçu nos dias 16 e 17 de outubro, e também em uma

conferência que será realizada em Brasília no dia 8 de

novembro.

Eu não espero que a senhora esteja lá, pois a senhora é

muito

ocupada, mas eu gostaria de discutir seriamente com os

membros do seu

staff técnico e outros membros do governo brasileiro alguns

metódos

para ajudar o Brasil direcionar seu próprio futuro na área

tecnologia da informação e talvez usando parte ou tudo o que

se

propõe no Projeto Cauã.

Isso talvez leve 10 anos para ser concluído, mas se a senhora não começar agora, nunca vai chegar lá. E eu acho que a senhora gostaria de que o povo brasileiro se lembrasse da senhora como a “Presidenta do Progresso”.

Com meus melhores votos,

Jon “maddog” Hall, Presidente do Projeto Cauã

segue as regras da FDL (Free Documentation Licence),

pretende auxiliar quem esteja começando a se interessar por

internet,

computadores e programas, estando em permanente construção.

Sugestões e comentários são bem vindos.

Se desejar colaborar, clique aqui.

Agradeço antecipadamente.

Se você usa um programa de correio eletrônico devidamente

configurado e tem

um e-mail pop3,

clique em "Enviar página" (abaixo) para abrir o programa.

Preencha o endereço do destinatário da mensagem.

E pode acrescentar o que quiser.

(Se não der certo, clique aqui para saber mais).

Se você usa webmail

copie o endereço abaixo

http://www.ufpa.br/dicas/info/l-solibib.htm

Acesse a página do seu provedor. Abra uma nova mensagem.

Cole o endereço no campo de texto.

Preencha o endereço do destinatário.

E também pode acrescentar o que quiser.

Última alteração: 5 nov 2013